本文转自绿盟科技公众号 《RSA创新沙盒盘点Dazz — 面向SaaS化的云安全漏洞缓解平台》

一. 背景介绍

Dazz成立于2021年12月,总部位于美国加州,该公司专注于云安全领域,其Dazz Remediation Cloud SaaS化平台主要为企业开发团队及安全团队提供漏洞修复和风险预估能力。值得注意的是,其官方网站的Slogen为”Fix at the root, Go fast”,即强调其是从“根因“上”快速“分析系统DevSecOps环节涉及的漏洞,以更快、更有效的方式修复现有问题,改善MTTR(Mean Time to Repair) 。 目前Dazz团队约11-50人左右,联合创始人共三名主要成员,如图1[7]所示:

Merav Bahat

Merav Bahat 是 Dazz 的 CEO 和联合创始人。她在微软担任过多个高级职位,包括云安全全球业务总经理和微软以色列研发部的副首席执行官,负责管理超过2000名员工。在此之前,曾担任微软云计算和人工智能安全业务部门的产品战略组主任。 Merav Bahat拥有以色列理工学院工业管理工程专业学士学位以及以色列本古里安大学工商管理硕士学位。曾在哈佛大学商学院-肯尼迪政府学院的联合研究项目中担任研究员。

Tomer Schwartz

Tomer是Dazz的首席技术官和联合创始人。在创立Dazz之前,Tomer在以色列创立了微软安全响应中心并担任主任一职。在此之前,Tomer联合其他人共同创办了一家物联网安全公司Armis ,此公司于2019年以超过10亿美金的价格被收购。更早之前,Tomer主要在CASB公司Adallom任职研究总监。

Yuval Ofir

Yuval 是Dazz的研发副总裁和联合创始人。在创立Dazz之前,Yuva是OT行业领导者Claroty公司的研发副总裁。他曾在KayHut和Gita任职,帮助建立公司研发体系,并向全球政府和军事客户提供安全情报收集产品。这段经历为他在 Dazz 的工作带来了丰富的研究经验。在辞职前,Yuval在以色列国防军的精英网络部队中担任了10多年的职务,并领导了多个项目,这些项目绝大多数赢得了以色列国防奖。

2021年5月,Dazz筹集了1000万美金的第一轮融资,同年12月Dazz进行了第二轮融资,金额5000万美元,投资者包括Index Ventures、Insight Partners、Greylock、Cerca Partners、Cyberstarts五家公司,两轮融资金额共6000万美金[8]。

Dazz自成立以来先后入围业内多个重大奖项并最终获取了不错的成绩,包括2022 Status Awards for Cloud Computing冠军、2022 Tomorrow’s Top Growth Companies提名、2022 SINET16 Innovator提名、2023 Big Innovation Awards冠军、2022 Black Unicorn Awards提名、2023 Most Promising Cyber Startup提名、2023 Cybersecurity Startup Achievement of the Year – Security Cloud银牌得主、2023 RSAC Innovation Sandbox Top 10企业提名[2]。

二. 产品介绍

Dazz的主打产品为Dazz Remediation Cloud,其是一款SaaS化云风险缓解平台,根据Dazz的官方网站及现网材料里笔者并未发现详细的产品或是解决方案方面的介绍,甚至官方主页上都没有Dazz Remediation Cloud产品的相关信息,笔者仅从官方视频[6]以及官方最佳实践案例介绍中了解Dazz Remediation Cloud的相关能力,整体看来,Dazz Remediation Cloud主要做了三件事:

-

首先,Dazz Remediation Cloud 是一款基于SaaS的云安全漏洞环境平台,能够连接企业自身的 DevSecOps 环境中的各种安全工具,例如代码仓库、代码审计、镜像扫描、SCA、SBOM 等等。通过 read-only API 接口,Dazz Remediation Cloud可以获取各类告警以及CI/CD管道的上下文信息,从而实现CI/CD管道可视化;

-

其次,Dazz Remediation Cloud 采用了一种专有技术,可以对大量告警信息进行降噪处理,并按照资产类型进行划分。通过这种方式,用户可以高度精确地理解每个问题的根因,形成统一视图,从而降低漏洞和修复运维成本;

-

最后,Dazz Remediation Cloud 提供了一系列的自动化修复功能,例如自动生成修复程序,并自动路由至漏洞代码属主。这种方式可以实现发现、识别、检测、响应、恢复整个闭环,从而提高安全运维效率。

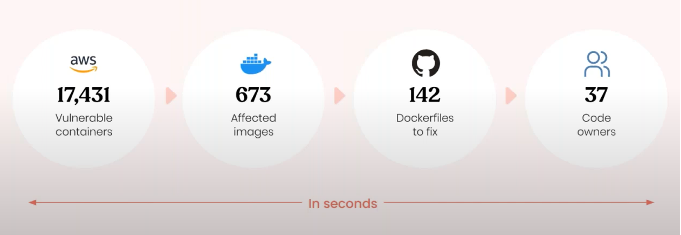

Dazz官方给出了一个案例有助于我们理解该产品主要解决的问题,如下图所示[5]:

图中企业在AWS上有17431个容器受到攻击,其中有673个镜像受到影响,通过部署SaaS化应用Dazz Remediation Cloud, 可快速发现受攻击的容器镜像,并准确识别攻击源,定位到142个待修复的Dockerfile,最后定位到Dockerfile代码所有者,并自动化修复及部署。

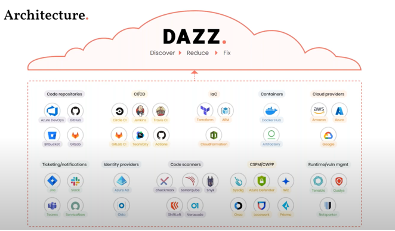

Dazz Remediation Cloud的能力可划分为Discover、Reduce、Fix三个阶段。

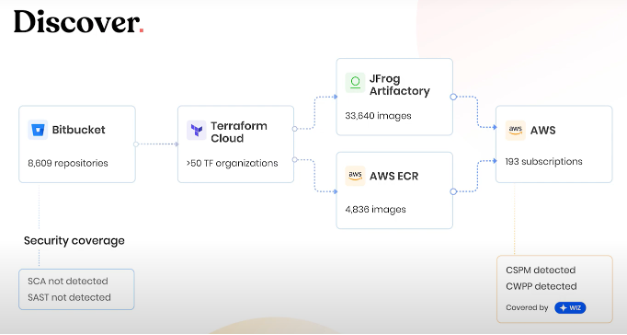

2.1 Discover

Discover阶段即表示发现企业用户侧代码以及将代码映射至云端的过程, 这里Dazz Remediation Cloud通过read-only API集成至用户现有的CI/CD环境,笔者了解到Dazz使用了ETL技术(一种数据管理技术,用于从各种数据源中获取数据,对其进行转换处理,然后将其加载到数据存储区域中)收集来自于企业CI/CD环境中涉及的各类安全工具的漏洞(如DevSecOps中的Sec阶段,通过镜像扫描工具扫出的漏洞)或错误配置等信息,并且Dazz采用了流式传输技术,从而可以在传输实时性、资源消耗、扩展性以及容错性上带来一定优势,但针对流式传输技术,笔者认为也存在一定不足,比如数据处理过程较为复杂,需要有较好的算法即软件架构设计支持,对计算资源要求也较高,此外,传输过程是否进行了加密,传输过程中如遇到网络中断,如何做灾备处置,这都是Dazz需要考虑得问题,但这些容错方案笔者在官网上并未看到相应信息。

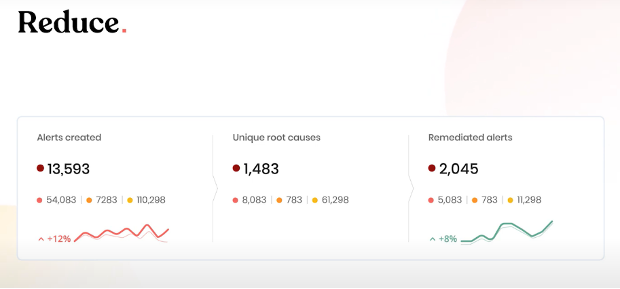

2.2 Reduce

Reduce即表示降噪的意思,这里笔者理解应当是对上一阶段获取的企业系统漏洞产生的告警信息进行降噪处理,由于整个CI/CD过程中产生的告警信息量很庞大,且有许多重复告警,进行降噪是必要的。Dazz Remediation Cloud提供两个主要能力,分别是:

- 自动化提升告警质量和处理漏洞优先级;

- 通过自有专利(目前网络上没看到相应内容)实现从根因处获取上下文信息,此处的”根因”,笔者理解为针对产生告警,能够从以下几方面考虑从而降低漏洞和修复运维成本;

- 定位到什么原因导致告警,是代码问题,IaC, 还是配置文件;

- 定位到具体为哪个工具,责任人,哪一个commit记录触发了告警,具体是什么安全问题;

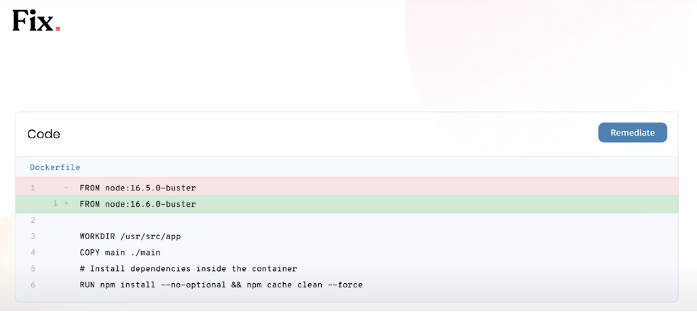

2.3 Fix

Dazz Remediation Cloud 的修复方式有两种:

-

如果应用程序存在漏洞,Dazz Remediation Cloud 可以在源头自动生成代码修复程序,并将修复程序自动路由至开发人员。开发人员可以选择批准或拒绝修复程序,如果批准,修复程序将自动运行并触发部署流程,从而在最短时间内修复安全隐患。官方给出了一个示例,如图 5 所示,开发人员编写的 Dockerfile 中引入了不安全的镜像源,Dazz Remediation Cloud 可以清晰地为用户展示问题所在行,并提供是否需要缓解的操作,如是则自动进行修复。

-

如果应用程序存在脆弱性配置,如配置文件中暴露了敏感数据、硬编码信息等,Dazz Remediation Cloud 会在代码仓库中给出清晰的缓解步骤,以帮助开发人员快速修复问题。

三. 技术浅析

由于Dazz技术相关材料较少,很遗憾笔者并未看到其产品核心能力的具体实现机制,笔者仅从Dazz公司对外的一些演讲视频中[10,6]了解到其产品是如何与用户的DevSecOps环境工具集成的,以下是一些相关技术浅析:

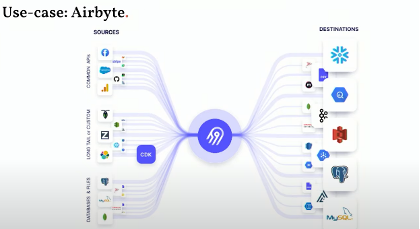

Dazz 的集成技术主要借鉴了 Airbyte 开发的 CDK,CDK是一种连接器开发套件。目前,Dazz 已经集成了约 50 个连接器,可以与各种工具进行集成,如 CI/CD、IaC、云服务商、代码扫描、代码仓库等。Dazz 在连接器框架中提供了一些核心组件,如 integration SDK、integration API等,用于帮助开发者快速构建和部署连接器。同时,Dazz 还提供了一些工具和框架,如 integration testing、reverse integration testing、API surface testing 等,以帮助开发者测试和优化连接器的性能和安全。下图展示了 Dazz 的集成方案框架:[1]

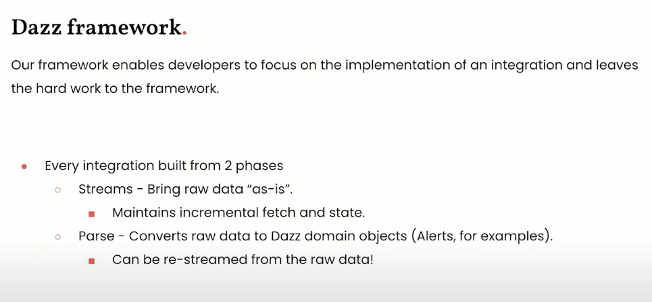

上图我们可以看出,集成分为两个阶段:

- 第一阶段是获取一个stream流,它维护数据的增量获取,状态和分页,之后将数据进行保存。

- 第二阶段是数据解析。Dazz将原始数据转换为 Dazz 域对象,然后将其发送到后端分析处理并返回最终结果。

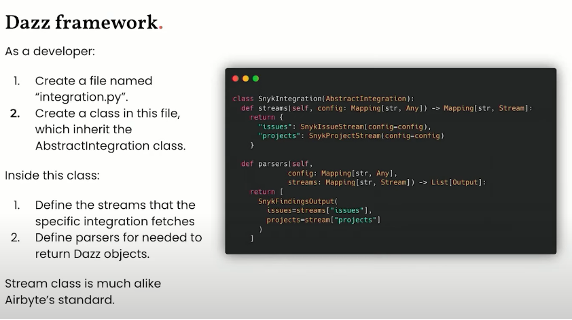

那么作为开发者应当如何使用Dazz提供的SDK,下图是Dazz集成synk工具的实例介绍:

根据图示,开发者需要创建一个 integration.py 文件,并在其中创建一个从 Dazz SDK 继承的 AbstractIntegration 类的实例。这个实例将提供特定集成 (如 synk) 的数据流获取和解析方法。此外,该实例还将使用 Dazz 的 read-only API 将安全数据传输到 Dazz 产品中进行分析。

创建一个连接器并不复杂,Dazz 宣称只需要两周时间。在这个过程中,开发者需要理解 Dazz 产品的功能和 API,并使用其提供的工具和框架来构建和测试连接器。

需要注意的是,Dazz 提供的连接器不是通用的,而是针对特定的应用场景和数据类型进行设计的。因此,开发者需要根据具体需求进行定制和扩展,以满足业务需求和数据安全要求。同时,开发者还需要考虑如何将连接器与 Dazz 产品进行集成,以实现数据流的获取、解析和分析。

Dazz 降噪技术的具体实现原理并未公开披露,因此无法对其实现方式进行详细介绍。不过,根据其对外宣称的能力和特点,可以推测 Dazz可能采用了一些特征选择技术和基于机器学习或深度学习的降噪技术,以达到降噪的效果。无论使用什么技术降噪的关键在于算法的可解释性以及稳定性。同时,需要注意是否存在过拟合的问题,以确保算法的可靠性和真实效果。在实际使用中,降噪技术的效果还是需要根据具体应用场景和数据特点进行测试和评估。

四. 总结

针对云的攻击,造成大面积感染也许只需要几分钟,但修复过程往往需要数周甚至数月,在企业系统的CI/CD过程中,开发者以及安全团队往往面对许多问题,例如,安全团队会面对太多的告警,难以评估漏洞优先级,CI/CD管道不具备可见性等,而开发团队则难以对漏洞进行追踪溯源、手动修复和手动部署,从而导致效率低下。具备自动化修复能力必然是未来的趋势,MTTR(Mean Time To Repair)是关键。笔者认为Dazz Remediation Cloud一定程度上解决了上述问题,具备行业领先的技术优势和用户价值,但也具备一些挑战以及来自竞品的压力,笔者将其总结为以下几部分:

4.1 技术优势和用户价值

笔者认为Dazz有以下技术优势:

- 快速集成能力

Dazz Remediation Cloud 可以通过其宣称的CDK快速集成到企业的 CI/CD 环境中,从而帮助开发者和安全团队更快地发现和修复漏洞。

- 信息获取能力

从多个来源获取系统信息,如操作系统版本、库版本、配置文件、Git提交记录、CI/CD Job详细信息等,从而帮助开发者和安全团队更好地了解系统状况,更准确地定位漏洞。

- 降噪能力

采用了先进的降噪技术(专利),可以去除大量的误报和无关信息,从而帮助安全团队更准确地评估漏洞优先级。

- 自动修复能力

可将漏洞关联到具体开发者,并自行修复漏洞,从而减轻开发团队的负担,提高修复效率。

同时,笔者认为Dazz也带来了一些用户价值:

- 提高效率,减少人工操作,缩短故障排查、修复和上线时间

主要体现在帮助用户删除重复告警数据、确定告警优先级、利用一定技术进行降噪处理以及提升了用户对CI/CD流程的可见性。

- 缩短风险窗口时间,尽早发现和解决问题,降低风险

主要体现在Dazz可以帮助客户从“根因”上找到漏洞问题所在,自动化修复程序加快漏洞修复时间(MTTR)及在生产环境之前发现问题。

4.2 挑战

- 信息获取是否对用户有侵入性

笔者认为要实现从“根因”处定位问题,Dazz Remediation Cloud 必然需要深入用户业务,这可能需要具备特殊权限和对用户业务的侵入性。然而,一些企业客户可能对这种侵入性操作感到担忧。此外,由于具备特殊权限,如果 Dazz Remediation Cloud 自身存在安全问题,那么攻击者可能会利用该漏洞对业务造成严重影响。

- 降噪是否会产生大量误报,如何避免

Dazz使用的降噪技术可能会产生误报问题,如何避免或减少误报,如何针对千变万化的日志内容进行算法及模型的及时调整和优化是Dazz面临的挑战。

- 集成过程中传输数据的安全性

Dazz 使用 CDK 将企业用户的代码及产生的告警信息传递至 SaaS 化平台。在这个过程中,Dazz 使用了 read-only API 的方式进行传输。虽然这种方式可以提供访问控制机制,确保授权用户才能访问,但是 Dazz 也面临着挑战。

例如,如果 read-only API 的访问控制不够严格,恶意用户仍然可以通过各种手段绕过访问控制,从而获取敏感数据。因此,在选择 read-only API 时,需要权衡其安全性和访问控制的灵活性。这些也是 Dazz 需要面对的挑战。

- 现代AI变革带来的冲击

最近,我们看到了一些非常有趣的技术,这些技术可以帮助在不同领域中的人或企业进行高效的协作和管理。例如,OpenAI发布的Security Copilot可以帮助安全团队更好地管理其安全实践,而Chatgpt也通过使用大语言模型和相应机器学习算法处理海量告警的降噪问题。考虑到Dazz所做的事情与Security Copilot相似,我们可以推测Dazz可能使用了类似的技术,包括使用Chatgpt等大语言模型解决降噪问题。现在,Chatgpt3.5已经开放了接口,这使得更多人能够使用它来解决各种复杂的问题。无论是在安全领域还是其他领域,使用这些高效的技术,将有助于提高团队的效率和响应速度,减少疲于应对日益复杂的问题所带来的负担。这些都将给Dazz带来挑战

4.3 竞品比对

Orca Security 是一家成立于 2019 年,总部位于美国波特兰的云安全公司。该公司已完成 C 轮融资,融资金额为 6320 万美金,主要提供负载级别的安全防护服务,服务对象涵盖 AWS、Microsoft Azure、Google Cloud 等公有云平台[9]。

Orca 的官方网站Slogen为“Quickly discover, identify and remediate cloud risks to keep your business secure”,即快速发现、识别、减缓云风险,保障业务安全。这与 Dazz 的使命相同,不过 Orca 比 Dazz 进入市场更早,理论上拥有更多的市场经验。

与 Dazz 不同的是,Orca 的 SDK 无需安装,用户可以直接使用。此外,在修复漏洞的流程上,Orca 采用人工指定,而 Dazz 则采用自动化修复。总体而言,Orca 和 Dazz 都有自己的特色。

笔者认为 Dazz 今年主打能力全部围绕“自动化“, 这是一个非常好的点,也许会获得评委的认可。祝愿 Dazz 能在今年 RSAC 创新沙盒中脱颖而出,获得好的成绩。

五. 参考文献

[1]. https://www.Dazz.io/post/no-more-sassy-saas-integrations

[2]. https://www.Dazz.io/press-releases/rsa-conference-2023-innovation-sandbox-finalist

[3]. https://twitter.com/Dazz_io

[4]. https://www.Dazz.io/white-paper/remediation-cloud

[5]. https://www.Dazz.io/case-studies/financial-services

[7]. https://Dazz-curious.webflow.io/about-us

[8]. https://www.crunchbase.com/organization/Dazz-5dab

[10].https://www.youtube.com/watch?v=C1kNdcHh11c&t=671s

「真诚赞赏,手留余香」

真诚赞赏,手留余香